Одноразовые пароли Яндекс.Денег — бесполезны

Антон Чурюмов, 16.02.2015.

Пользователи Яндекс.Денег подтверждают каждую расходную операцию с помощью одноразового пароля. Это должно защитить их деньги, однако на практике во многих случаях защита не работает.

Яндекс.Деньги предлагают два способа получения одноразовых паролей — SMS и коды из мобильного приложения «Яндекс.Деньги» для iOS, Android и Windows Phone.

Если пользователь выбирает SMS, то когда он совершает транзакцию, например переводит 10 рублей на кошелек № 123456, он получит SMS такого содержания «Пароль: 1234. Перевод на счет 123456 10р.». Если пользователь на самом деле хотел перевести другую сумму на другой кошелек или вовсе не пытался переводить никакие деньги, то он не введет SMS-пароль, и его деньги останутся с ним. Это пример, когда второй фактор защиты — SMS-пароль — работает.

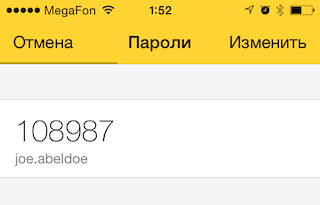

Если же пользователь выбрал, что он хочет подтверждать транзакции с помощью одноразовых паролей из приложения «Яндекс.Деньги», то ему нужно открыть приложение и переписать 6 цифр одноразового пароля (которые меняются каждые 30 секунд) из приложения на страницу сайта Яндекс.Денег. Тут чего-то не хватает? Правильно — пользователь не контролирует содержание транзакции, которую он подтверждает. Перечисляет он 10 рублей или 100 000 рублей, своему другу или Бендеру Остапу Ибрагимовичу, в любом случае он тупо переписывает 6 цифр из телефона в компьютер, и транзакция считается подтвержденной.

Исходя из сказанного, вектор атаки становится очевиден. Если на компьютер пользователя внедряется троян, который может изменять содержимое страниц, которые видит пользователь, и может изменять содержание данных, которые отправляются из браузера на сервер Яндекс.Денег, то этот троян может легко подделать содержание транзакции, которую отправляет пользователь, и ничто не вызовет его подозрение, когда он будет подтверждать транзакцию с помощью одноразового пароля из приложения. Для Яндекс.Денег это будет выглядеть так как будто пользователь действительно создал перевод на 100 000 руб. на кошелек Бендера О.И. и подтвердил перевод правильным одноразовым паролем из приложения. Такой тип атаки называется man-in-the-browser (MitB).

Фундаментальная ошибка Яндекс.Денег в том, что с помощью одноразового пароля из приложения они проверяют подлинность пользователя, тогда как необходимо проверять подлинность транзакции. И Яндекс.Деньги не первые, кто делает эту ошибку. Говоря о банках, известный криптограф и специалист в области IT безопасности Брюс Шнайер, писал об опасности подмены аутентификации транзакции аутентификацией пользователя еще в 2005 году: "By concentrating on authenticating the individual rather than authenticating the transaction, banks are forced to defend against criminal tactics rather than the crime itself.". В итоге, та защита, что есть сейчас, поможет пользователю Яндекс.Денег сохранить свои деньги если у него украли пароль, но не поможет, если в его браузер внедрен специально написанный троян.

Так ли сложно написать такой троян? Для этого достаточно квалификации среднего программиста, знакомого с javascript и сутью атаки.

Все основные браузеры позволяют расширять и дополнять свою функциональность с помощью браузерных расширений. Расширения как правило пишутся на javascript и им доступно содержание любой страницы, которую посещает пользователь, более того, они могут его менять. Например, есть расширения, которые блокируют рекламу или предупреждают пользователя, когда он посещает потенциально опасные сайты.

Подмена данных транзакции в Яндекс.Деньгах может быть легко сделана с помощью браузерного расширения. Для демонстрации я потратил немного времени, чтобы написать такое proof-of-concept расширение для браузера Google Chrome. Расширение активируется только когда пользователь заходит в свой личный кабинет в Яндекс.Деньгах и пытается пополнить телефон с помощью Яндекс.Денег («Товары и услуги» далее «Мобильная связь») на сумму менее 20 рублей. Номер телефона, который вводит пользователь, расширение заменит на номер+1, т.е. например если пользователь хочет положить деньги на номер (903) 555 5555, то деньги реально попадут на номер (903) 555 5556. Расширение предупреждает о том, что номер подменен. Любой, кому не жалко потерять небольшую сумму до 20 рублей, может поставить это расширение в свой браузер Chrome и попробовать пополнить свой номер Яндекс.Деньгами, затем проверить в истории транзакций, что реально деньги ушли на номер+1. (Если вы введете свой номер минус 1, то деньги попадут на ваш реальный номер). Само расширение очень простое, его исходный код я выложил на github. Публикация расширения и исходного кода предназначена только для ознакомления и для того, чтобы показать, что подмена данных в браузере не представляет никакой сложности.

Очевидно, что атакующий, который хотел бы лишить пользователей их Яндекс.Денег, мог бы написать расширение, которое подменяет данные транзакции, и рекламировать его как расширение которое блокирует рекламу, позволяет увидеть, кто заходил на вашу страничку ВКонтакте и т.д. Найдется немало пользователей, которые его установят, и при очередном платеже Яндекс.Деньгами их платеж будет перенаправлен на реквизиты атакующего.

Указанная уязвимость напрямую касается пользователей Яндекс.Денег, которые выбрали в настройках подтверждение транзакций с помощью одноразовых паролей в приложении. Те, кто выбрали SMS, лучше защищены, потому что имеют возможность контролировать содержание транзакции, которую они подтверждают. Однако и для них картина не такая радужная, потому что Яндекс.Деньги предоставили потенциальным взломщикам еще одну лазейку — аварийные коды.

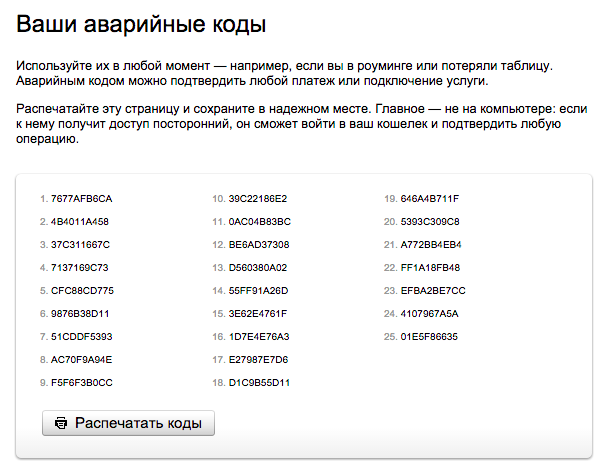

Аварийные коды позволяют пользователям подтверждать транзакции, когда нет возможности подтвердить транзакцию обычным способом, например, когда рядом нет телефона или не доходит SMS. Пользователи распечатывают аварийные коды заранее и используют в таких чрезвычайных ситуациях. По сути, это те же одноразовые пароли, и, также как и одноразовые пароли из приложения, они страдают тем же недостатком: позволяют подтвердить подлинность пользователя, но не подлинность транзакции. Поэтому при подтверждении аварийными кодами атакующий снова может подделать содержание транзакции (сумму и реквизиты получателя), и ни пользователь, ни Яндекс.Деньги ничего не заметят до того, как транзакция будет исполнена. Атакующему не обязательно дожидаться того момента когда пользователь сам добровольно воспользуется аварийными кодами — его троян может выдавать пользователю ложные сообщения об ошибках о том, что якобы «не удалось отправить SMS, воспользуйтесь, пожалуйста, аварийными кодами».

Поскольку об атаках типа MitB известно уже более 10 лет и их реализация предельно проста, а незащищенность Яндекс.Денег по отношению к MitB видна невооруженным взглядом, вполне вероятно, что пользователи Яндекс.Денег уже неоднократно подвергались таким атакам и теряли деньги.

Я написал Яндекс.Деньгам о существующих уязвимостях, и вот что получил в ответ:

Мы знаем про существование MitB. Но, в данном случае, описанный сценарий сложно считать уязвимостью сервиса. Как вы понимаете, подобный сценарий возможен не только с сервисом Яндекс.Денег, но и с любым сайтом. Мы делаем все возможное, чтобы обезопасить платежи на своей стороне, а пользователи по условиям пользовательского соглашения (п.4.21.7) должны обеспечить безопасность соединения и компьютера, используя обычные средства защиты (антивирус и т.д). Тем не менее, меры по защите от атак типа MitB нами тоже прорабатываются.

Таким образом, Яндекс.Деньги признают бесполезность существующих мер защиты против атак типа MitB и ошибочно считают, что против таких атак не защищен никто. Это означает, что деньги на кошельке в Яндекс.Деньгах защищены так же хорошо (или также плохо), как и компьютер, на котором работает пользователь, а второй фактор защиты, коим должен быть одноразовый пароль, не работает. Таким образом, весь этот ритуал с переписыванием шести ничего не значащих цифр из телефона в компьютер создает лишь ложное чувство безопасности (это называется security theater) и не защищает от одной из самых легко эксплуатируемых угроз.

Мы в TeddyID делаем телефон полноценным вторым фактором защиты. Независимо от того, что является первым фактором защиты и как он мог быть скомпрометирован (украден пароль, фишинг, MitB, …), на телефоне пользователь увидит подлинное содержание транзакции, и если оно не соответствует ожиданиям пользователя, он просто нажмет кнопку «Нет» и транзакция будет отменена. Таким образом, пользователь сможет сохранить свои деньги даже если его компьютер поражен трояном (MitB). Если же с транзакцией все в порядке, пользователь просто нажмет кнопку «Да». Это подтверждение подлинности транзакции и это полный контроль пользователя над транзакцией. А также фантастическая простота использования — пользователь нажимает всего лишь одну кнопку, никаких кодов, никаких переписываний бессмысленных цифр.

Что предпринять пользователям пока Яндекс.Деньги прорабатывают меры по защите от атак типа MitB? Если вы не можете на 100% быть уверенными, что не подхватите никакой троян, то переключитесь на пароли в SMS, если сейчас подтверждаете транзакции с помощью одноразовых паролей из приложения, и воздержитесь от использования аварийных кодов. Но более правильно, если Яндекс.Деньги сами не будут предлагать пользователям заведомо небезопасные опции: одноразовые пароли из приложения и аварийные коды.

Я рассказал об этой уязвимости в Яндекс.Деньгах для того чтобы помочь рядовым пользователям отличать реальную многоуровневую защиту от security theater. А также предостеречь другие сервисы от повторения ошибки, которая известна уже более 10 лет. Для них, мы не только заявляем о проблеме, но и предлагаем продукт для надежной двухфакторной защиты.